هکرهای ایرانی MuddyWater ابزار جدید DarkBeatC2 را در جدیدترین کمپین خود به کار گرفتند

اخبار داغ فناوری اطلاعات و امنیت شبکه

مهاجم سایبری ایرانی معروف به MuddyWater به یک زیرساخت Command-and-Control (C2) جدید به نام DarkBeatC2 نسبت داده شده است که به جدیدترین ابزار ازایندست در مجموعه تسلیحات سایبری خود، پس از SimpleHarm، MuddyC3، PhonyC2 و MuddyC2Go تبدیل شده است.

سیمون کنین، محقق امنیتی Deep Instinct، در گزارشی فنی که بهتازگی منتشر شد، گفت: "در حالی که این گروه، گهگاه به یک ابزار مدیریت راه دور جدید روی میآورد یا فریمورک C2 خود را تغییر میدهد، متدهای MuddyWater ثابت باقی مانده است".

طبق ادعای این گزارش، گروه MuddyWater که به آنها Boggy Serpens، Mango Sandstorm و TA450 نیز گفته میشود، وابسته به وزارت اطلاعات و امنیت جمهوری اسلامی ایران (MOIS) دانسته شده است. این گروه حداقل از سال ٢٠١٧ فعال بوده و حملات فیشینگ هدفمند یا Spear Phishing را سازماندهی میکند که منجر به استقرار راهحلهای مختلف نظارت و مدیریت از راه دور (RMM) بر روی سیستمهای در معرض خطر میشود.

در یافتههای قبلی مایکروسافت ادعا شده است که این گروه با یکی دیگر از کلاسترهای فعالیت تهدیدات سایبری جمهوری اسلامی که با نام Storm-1084 (معروف به DarkBit) ردیابی میشود، ارتباط دارد، که گروه دوم از دسترسی به سازوکار حملات وایپرهای مخرب علیه نهادهای اسرائیلی استفاده میکند.

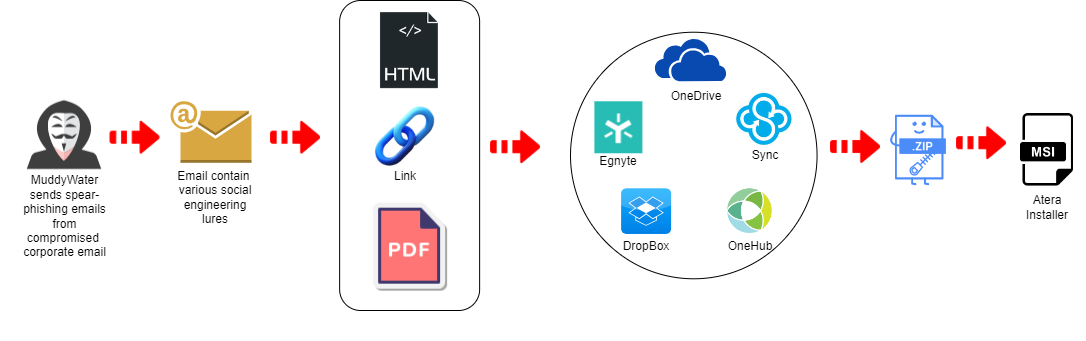

آخرین کمپین حمله، که جزئیات آن نیز قبلا توسط Proofpoint در ماه گذشته منتشر شده بود، با ایمیلهای فیشینگ ارسال شده از حسابهای در معرض خطر که حاوی لینکها یا پیوستهایی هستند که در سرویسهایی مانند Egnyte میزبانی میشوند تا نرمافزار Atera Agent را ارائه کنند، آغاز میشود.

یکی از URLهای مورد بحث "kinneretacil[.]egnyte[.]com" است، که در آن زیر دامنه "kinneretacil" به "kinneret[.]ac[.]il"، یک موسسه آموزشی در اسرائیل و یکی از مشتریان Rashim اشاره دارد، که به نوبه خود، توسط Lord Nemesis (با نام مستعار Nemesis Kitten یا TunnelVision) بهعنوان بخشی از یک حمله زنجیره تامین که بخش دانشگاهی در کشور را هدف قرار میدهد، نقض شده است.

عملیات Lord Nemesis ظاهرا یک عملیات "فعالیت اجتماعی فیک" و بر علیه اسرائیل است. همچنین طبق ادعاها، گفته شده است که Nemesis Kitten وابسته به یک شرکت پیمانکاری خصوصی به نام فناوری ناجی، زیرگروهی در Mint Sandstorm است که به ادعای این گزارش، توسط سپاه پاسداران انقلاب اسلامی (IRGC) پشتیبانی میشود. این شرکت در سپتامبر ٢٠٢٢ توسط وزارت خزانه داری ایالات متحده تحریم شد.

کنین در ادامه توضیح داد: "این امری مهم است زیرا اگر "لرد نمسیس" میتوانست سیستم ایمیل راشیم (Rashim) را نقض کند، ممکن بود با استفاده از حسابهای مدیریتی که اکنون میدانیم آنها از "راشیم" به دست آوردهاند، سیستمهای ایمیل مشتریان راشیم را نقض میکردند".

اتصالات وب این احتمال را افزایش داده که MuddyWater ممکن است از حساب ایمیل مرتبط با Kinneret برای توزیع لینکها استفاده کرده باشد و در نتیجه به پیامها وجهه اعتمادبرانگیز داده و گیرندگان را فریب میدهد تا روی آنها کلیک کنند.

کنین در ادامه ادعاها افزود: "هرچند قطعی نیست، اما چارچوب زمانی و زمینه رویدادها حاکی از دستاندازی یا همکاری بالقوه سپاه پاسداران انقلاب اسلامی و وزارت اطلاعات برای وارد کردن آسیبهای هر چه بیشتر به سازمانها و افراد اسرائیلی است".

این حملات همچنین به دلیل تکیه بر مجموعهای از دامنهها و آدرسهای IP با نام DarkBeatC2 که مسئول مدیریت نقاط پایانی (Endpoint) آلوده میباشند، قابل توجه هستند. این کار با استفاده از کد PowerShell طراحی شده برای برقراری ارتباط با سرور C2 پس از دسترسی اولیه از طریق دیگر انجام میشود.

طبق یافتههای مستقل از واحد 42 Palo Alto Networks، طبق مشاهدات، عامل تهدید از عملکرد AutodialDLL رجیستری ویندوز برای بارگذاری جانبی یک DLL مخرب و درنهایت راهاندازی اتصالات با دامنه DarkBeatC2 سواستفاده میکند.

این مکانیسم، بهویژه، مستلزم ایجاد پایداری از طریق یک کار زمانبندی شده است که PowerShell را اجرا میکند تا از کلید رجیستری AutodialDLL استفاده کند و DLL را برای فریمورک C2 بارگیری کند. این شرکت امنیت سایبری گفت که این تکنیک در یک حمله سایبری علیه یک کشور در خاورمیانه که اسمی از آن برده نشده، مورد استفاده قرارگرفته است.

روشهای دیگری که توسط MuddyWater برای برقراری اتصال C2 اتخاذ شده است شامل استفاده از یک payload مرحله اول ارسال شده از طریق ایمیل spear-phishing و استفاده از بارگذاری جانبی DLL برای اجرای یک لایبرری مخرب است.

یک اتصال موفق به میزبان آلوده شده، اجازه میدهد تا پاسخهای PowerShell را دریافت کند که به نوبه خود، دو اسکریپت PowerShell دیگر را از همان سرور دریافت میکند.

درحالیکه یکی از اسکریپتها برای خواندن محتویات یک فایل به نام "C:\ProgramData\SysInt.log" و ارسال آنها به سرور C2 از طریق یک درخواست HTTP POST طراحی شده است، اسکریپت دوم به طور دورهای با سرور چک میکند تا payloadهای اضافی را دریافت کند و نتایج اجرا را در "SysInt.log" مینویسد. ماهیت دقیق payload مرحله بعدی در حال حاضر ناشناخته است.

کنین در ادامه گزارش گفت: "این فریمورک مشابه فریمورکهای قبلی C2 است که توسط MuddyWater استفاده میشد و همچنان PowerShell بهعنوان یک لقمه حاضر و آماده جذاب برای آنها باقی میماند".

گروه Curious Serpens صنعت دفاعی را با Backdoor به نام FalseFont هدف قرار میدهد

این افشاگری و ادعاها در حالی منتشر شد که واحد 42 عملکرد داخلی یک Backdoor به نام FalseFont را به شکل عمومی اعلام کرد که توسط یک مهاجم سایبری ایرانی معروف به نام Peach Sandstorm (با نام مستعار APT33، Curious Serpens، Elfin و Refined Kitten) در حملاتی که بخشهای هوافضا و صنایع دفاعی را هدف قرار میدهند، استفاده میکرد.

تام فاکترمن، دانیل فرانک و جروم توجاگ، محققین امنیتی، گفتند: "عاملان تهدید از نرمافزار منابع انسانی قانونی تقلید میکنند و از فرآیند استخدام شغل جعلی برای فریب قربانیان جهت نصب backdoor استفاده میکنند".

پس از نصب، یک اینترفیس ورود به سیستم ارائه میکند که در راستای جعل هویت یک شرکت هوافضا است و اعتبارنامهها و همچنین سابقه تحصیلی و شغلی وارد شده توسط قربانی را در یک سرور C2 تحت کنترل عامل تهدید، در قالب JSON ثبت میکند.

ایمپلنت، علاوه بر مولفه رابط کاربری گرافیکی (GUI) خود برای ورودیهای کاربر، یک مولفه دوم را نیز در پسزمینه فعال میکند که پایداری را در سیستم ایجاد میکند، ابردادههای سیستم را جمعآوری میکند و دستورات و فرآیندهای ارسال شده از سرور C2 را اجرا میکند.

از دیگر ویژگیهای FalseFont میتوان به امکان دانلود و آپلود فایلها، سرقت اطلاعات کاربری، گرفتن اسکرین شات، خاتمه دادن به فرآیندهای خاص، اجرای دستورات PowerShell و بروزرسانی خود بدافزار اشاره کرد.

برچسب ها: Curious Serpens, AutodialDLL, Kinneret, راشیم, لرد نمسیس, Lord Nemesis, Rashim, وزارت اطلاعات و امنیت جمهوری اسلامی ایران, SimpleHarm, DarkBeatC2, Egnyte, TA450, Cyber Attack, Refined Kitten, FalseFont, MuddyC2Go, فیشینگ هدفمند, Elfin, Peach Sandstorm, MuddyC3, PhonyC2, Storm-1084, Mango Sandstorm, Mint Sandstorm, Boggy Serpens, DarkBit, GUI, Atera Agent, RMM, MOIS, TunnelVision, Nemesis Kitten, فریمورک, Framework, MuddyWater, JSON, سپاه پاسداران انقلاب اسلامی, Payload, Iran, DLL, PowerShell, cybersecurity, ایران, israel, phishing, malware, اسرائیل, APT33, جاسوسی سایبری, مایکروسافت, backdoor, فیشینگ, بدافزار, امنیت سایبری, جنگ سایبری, حمله سایبری, news