سامانه بومی فایروال وب آیپی ایمن (IPImen WAF)

محصول IPImen WAF که یک فایروال وب یا همان فایروال لایه کاربرد (Web Application Firewall) است، بهصورت From the ground up بر بستر سیستمعامل سفارشیسازی شده توسط این شرکت بانام ImenOS (مبتنی بر Unix توزیع FreeBSD) ارائه میگردد. این محصول در زمینه امنسازی دسترسی به سرویسهای داخلی سازمان مورد استفاده قرار میگیرد.باتوجهبه طراحی در سطح Kernel، این محصول قادر است با سرعت بسیار بالاتری اقدام به فایروالینگ نماید و سطح بسیار بالایی از پایداری را دارا باشد. به دلیل وجود این قابلیت، این محصول میتواند بدون استفاده از فایروالهای جانبی در شبکه قرار بگیرد و مدیر شبکه مجبور نیست برای امن شدن خود وف هم از یک فایروال استفاده نماید.این محصول امکان مواجهه و مبارزه با حملات رایج در این لایه و تمامی حملات OWASP Top10 2021 به شرح زیر را دارد:

- Broken Access Control ، کنترل دسترسی کاربران طی مجوزهای صادره.

- Cryptographic Failures ، برای کشف اطلاعات حساس مالی، شخصی، اعتباری، اسرار تجاری و ...

- Injection از قبیل SQL، NoSQL، OS ،LDAP و ...

- Insecure Design ، طراحی ناامن که ضمانت کد برنامه در برابر روشهای شناخته شده حملات را تحتتأثیر قرار میدهد.

- Security Misconfiguration برای دسترسی به اطلاعات از طریق پیکربندی نادرست و ...

- Vulnerable and Outdated Components برای دسترسی به اطلاعات مهم با استفاده از اجزای آسیبپذیریهای شناختهشده در کامپوننتهای نرمافزاری قدیمی و آسیبپذیر.

- Identification and Authentication Failures که به مهاجمان اختیارات کافی برای به خطر انداختن رمزهای عبور، کلیدها یا توکنها و ... را میدهند.

- Insecure Software and Data Integrity Failures برای اجرای کد از راه دور و انجام حملات بعدی ازجمله حملات تزریق و حملات تشدید امتیاز و ... پیرو نقصهای محافظت از یکپارچگی داده در کد یا زیرساخت برنامه

- Security Logging and Monitoring Failures استخراج و نابودی اطلاعات و حمله به سایر سیستمها بهواسطه لاگین یا نظارت ناکافی

- Server-Side Request Forgery (SSRF) در زمانی که یک برنامه کاربردی در حال واکشی کردن داده از یک منبع خارجی باشد و هیچ اعتبارسنجی روی URL ارائه شده توسط کاربر وجود نداشته باشد.

-

معرفی محصول IPImen WAF

-

دلایل استفاده از WAF

-

مشخصات

-

دلایل مهاجرت

-

مدل بندی

-

دانلود فایل ها

-

دمو آنلاین

مختصری پیرامون WAF:

امروزه، کسب آگاهی در مورد آنچه راهکارهای سنتیِ امنیت شبکه قادر به انجام نمیباشند و همچنین دلایل نیاز سازمانها به تجهیز Web Application Firewall یا بهاختصار WAF، بهعنوان مبنایی برای استراتژی امنیت IT ضرورت یافته است. محافظت مؤثر از داراییهای وب در سراسر سازمان، مستلزم درک کاملی از قابلیتها و همچنین محدودیتهای تکنولوژیهای امنیتی فعلی آن سازمان میباشد. بهعنوانمثال، اگرچه فایروالهای سنتی شبکه و دستگاههای جلوگیری از نفوذ یا بهاختصار IPS، برای فیلتر نمودن حجم زیادی از تهدیدات در لایههای پایینی مفید میباشند، اما از قابلیتهای کافی جهت جلوگیری از تهدیداتِ هدفمند و مختص به برنامه که امروزه مرتب علیه سازمانها به کار میروند، برخوردار نمیباشند. حتی فایروالهای نسل بعدی (Next-Generation Firewall) نیز علیرغم ارائه قابلیت توسعهپذیریِ بهبودیافته، جهت کنترل دسترسی به منابع شبکه، همچنان از محافظت وب سازمانها، در حوزههای مهم بازمیمانند.

از طرفی اگرچه تطبیق با استانداردهای Payment Card Industry Data Security یا بهاختصار PCI DSS، دلیل اصلی پیادهسازی WAF یا به عبارتی Web Application Firewall، در اکثر سازمانها میباشد اما برای بسیاری از کارشناسان روشن است که برنامههای کاربردی تحت وبِ حفاظت نشده، میتوانند راحتترین راه نفوذ حتی برای هکرهای مبتدی محسوب شوند. برنامههای کاربردی تحت وب که نیاز به ارتباط با شبکههایی خارج از شبکة داخلی را دارند، در مقابل حملاتی چون Cross Site Scripting ،SQL injection و حملات DoS در لایه Application آسیبپذیر میباشند. برنامههای کاربردی تحت وب درونسازمانی، در صورت دسترسی مهاجم به شبکه داخلی بهراحتی در معرض آسیب قرار خواهند گرفت؛ این موضوع برخلاف تصور اکثر سازمانها در مورد این شبکهها است که فکر میکنند از طریق سطوح امنیتی موجود در شبکه (Perimeter Network)، کاملاً محافظت میشوند. معمولاً کدهایی که بهصورت سفارشی و متناسب با نیازهای سازمان خاصی ایجاد میگردد، بهعنوان ضعیفترین ارتباط تلقی میشود، چراکه داشتن اطلاعات و آگاهی در مورد جدیدترین نوع حملات برای تیمهای توسعه، امری غیرممکن میباشد. از طرفی کدهای تجاری (Commercial Code) نیز دارای آسیبپذیری میباشند زیرا بسیاری از سازمانها به دلیل نداشتن منابع لازم قادر به استفاده از Patchها و اصلاحات امنیتی بهمحض در دسترس قرارگرفتن آنها، نمیباشند.

مشکلات محافظت از برنامه های تحت وب:

در عصر تکنولوژی به دلایل بیشماری، داراییهای وب برای سازمانهای امروزی بهعنوان یک ریسک مهم به شمار میروند. فراگیر بودن داراییهای تحت وب برای سازمانها، آنها را به اهدافی برای هکرها تبدیل نموده است و محافظت ناکافی بهواسطه راهکارهای امنیتی بهاصطلاح Application-Layer از موضوعات مهم و موردتوجه در این حوزه میباشند.

فراگیری دارایی های تحت وب در سازمان ها:

امروزه سازمانها بهشدت مشغول ارائه و خرید برنامههای تحت وب میباشند. این موضوع در برنامههای مشتریمحور نمود یافته و برای Mobile App و همچنین برنامههای مورداستفاده جهت فعال نمودن سرویس و عملکرد دفاتر پشتیبانی نیز صدق میکند. اگرچه برنامههای درآمدزا همچنان توجه زیادی را به خود معطوف مینمایند، دستکم گرفتن طبقهبندیهای دیگرِ برنامه، ازجمله برنامههای مدیریت زنجیره عرضه، امور مالی، توسعه محصول و تحقیقات غیرعاقلانه خواهد بود.

این مسئله برای تیمهای امنیتی IT چه معنایی را در برمیگیرد؟ به دلیل رواج برنامههای تحت وب در سراسر سازمان و کاربرد فراوان آن توسط کاربران داخلی و خارجی، حفاظت مربوطه نیاز به مواردی بیش از محیط شبکهدارند.

یکی از پیامدهای مهم دیگر، ناشی از تنوع برنامههای تحت وب میباشد که در شرکتها پیادهسازی میشوند. با ترکیبهای بیشمار Web Applicationها که بهصورت تجاری و یا سفارشی قابلدسترس میباشند، شاید دور از انتظار نباشد که تکنولوژیهای امنیتی با استفاده از طیف وسیعی از قواعد و مکانیسمها (مانند شناسایی غیرمتعارف پروتکل لایة شبکه) بتوانند از تمامی آنها به طور کامل محافظت نمایند. علاوه بر موارد عنوانشده، تیمهای امنیتی به ابزاری نیاز دارند که انعطافپذیری بیشتر، توسعهپذیری عمیقتر فرایند بررسی و کنترل و همچنین قابلیت یادگیری و انطباق خودکار با برنامههای جدید را امکانپذیر نماید.

هکرها و دارایی های تحت وب:

باتوجهبه اینکه قابلیت فراگیر بودن نمیتواند داراییهای تحت وب را بهاندازه کافی برای هکرها به اهدافی جذاب تبدیل نماید، اما همچنان این داراییها بهشدت در معرض آسیبپذیری قرار دارند. این وضعیت پرخطر بهواسطه فاکتورهای زیر است:

- پیچیدگی بالا در بسیاری از داراییها وب

- کاربرد منظم کتابخانههای Third-Party

- ادغام پروتکلها، ویژگیها و تکنولوژیهای پیشرفته

- برنامهنویسان و مدیران کسبوکار، افرادی که با تأکید بر ویژگیها و زمان بازدهی سریع باتوجهبه اقدامات صورتگرفته، به بهبود کیفیت کد و کاهش آسیبپذیریها میپردازند.

با توسعه و گسترش هدف در backهای مجازی، بسیاری از برنامههای تحت وب بهعنوان یک مجرای مستقیم برای اطلاعات حساس یا ارزشمند مانند اطلاعات پرداخت مشتری یا اطلاعات مربوط به سفارش، مشخصات محصول، سوابق پزشکی و ازدیاد سایر اطلاعات شناسایی شخصی (PII) محسوب میشود. وقتی یک هکر تصمیم به نفوذ از طریق مسیر اصلی و کاربرپسند برنامههای تحت وب عمومی میگیرد، انتخاب یک یا چند مسیر پیکربندیشده برای پایگاههای مرتبط Backend اهمیت مییابد.

در این شرایط عجیب نیست که اخباری در مورد نقضهای گسترده وب شنیده شود که موجبات تهدید میلیونها رکورد را فراهم نموده و تشخیص حملات وبی را به امری بسیار مهم تبدیل نموده است. درواقع، در اکثر مواقع وضعیت بسیار حادتر از چیزی است که اغلب مدیران کسبوکار انتظار دارند، زیرا حجم بسیار زیادی از حملات وب مهم به نظر نمیرسند یا اینکه از سوی سازمانهای آسیبدیده گزارش نمیشوند.

محافظت از سرویس های Application Layer:

اختلال بالقوة ناشی از چارچوبهای شبکهبندی سنتی را نباید نادیده گرفت. اگرچه لایه 7 در مدل OSI با نام لایة برنامه یا Application Layer خوانده میشود اما مانند سایر لایهها، این مدل همچنان در مورد ارتباطات شبکهای میباشد.

این مقوله به لحاظ فنی به مجموعهای از پروتکلها و سرویسها اطلاق میشود که برنامهها جهت شناسایی شرکتهای ارتباطات، تشخیص دسترسپذیری منابع و همگامسازی ارتباط بین دو طرف، با استفاده از یک برنامه مشابه از آن استفاده مینمایند. نمونههایی از پروتکلهای Application-Layer شامل HTTP برای وب، FTP برای انتقال فایل و SMTP برای ایمیل میباشد.

این اختلال از تکنولوژیهای امنیتی بسیار زیادی ناشی میشود که با عنوان دارابودن قابلیت محافظت Application-Layer به بازار عرضه میشوند. اگرچه ممکن است اینگونه ادعاها به لحاظ فنی دقیق و درست باشند (برای مثال وقتی سیستم پیشگیری از نفوذ به اجرای RFC برای HTTP میپردازد) اما متأسفانه بهنوعی، گمراهکننده میباشند. مشکل اینجاست که محافظت ارائهشده با این راهکارها قادر به پوشش کامل برنامه نمیباشد و تنها میتواند به طور غیرمستقیم به ایجاد امنیت برای برنامههای زیرساختی در لایههای بالاتر (مانند وب سرورها و دستگاههای مدیریت پایگاهداده)، برنامههای کسبوکار و دادههایی بپردازد که همواره ارائه میگردند.

لذا سازمانها بهمنظور محافظت کامل از داراییهای مهم وب نیاز به تکنولوژیهای امنیتی دارند که قابلیتهای زیر را به طور کامل ارائه نماید:

- پوشش فیزیکی - از کلیه موارد کاربردی داخلی و خارجی به طور کامل محافظت مینماید.

- پوشش کاربردی - نهتنها اجرای Policyها را به شکل کنترل دسترسی جزئیات بهصورت Granular ارائه مینماید، بلکه امکان شناسایی و پیشگیری ضمنی تهدیدات را نیز فراهم میآورد.

- پوشش منطقی - محافظت تمامی لایههای پشته محاسباتی (Computing Stack) را از پروتکلها و سرویسهای Application-Layer و شبکه تا برنامههای زیرساختی، برنامههای سفارشی کسبوکار و حتی دادهها را میسر مینماید.

ویژگی استفاده از WAF:

- تأیید اعتبار ورودیها که درنتیجه ورود خطرناک SQL، Cross-Site Scripting و حملات پیمایشی دایرکتوریها (Directory Traversal Attack) متوقف میگردد.

- شناسایی Cookie، Session یا حملات Parameter Tampering

- Block نمودن حملاتی که آسیبپذیریهای موجود در داراییهای سفارشی تحت وب را Exploit میکنند.

- جلوگیری از انتقال غیرمجاز دادههای حساس از طریق شناسایی و Block کردن در سطح Object

- بررسی کامل ترافیک رمزگذاری شدة SSL برای تمامی تهدیدات

- جلوگیری از تهدیدات فعال بهواسطه Exploit نمودن نقاط ضعف منطقی در برنامههای سفارشی کسبوکار

- محافظت در برابر حملات Application-Layer Denial و حملات DDoS

- پنهان نمودن اطلاعات واکنشی سرور که به طور بالقوه برای هکرها مفید میباشند

- ایجاد محافظت جامع و کامل از XML که دربرگیرنده اعتبار Schema برای پیامهای SOAP و دفاعهای ورودی XPath و همچنین شناسایی یا Block نمودن فایلهای ضمیمه XML با محتوای مخرب است

- ایجاد انطباق و سازگاری با شرایط 6.6 مربوط به Payment Card Industry Data Security Standard یا بهاختصار PCI DSS

محصول IPImen WAF، علاوه بر ارائه تمامی حفاظتهای برنامه محور، پشتیبانی از قواعد مربوط به کنترل دسترسی به Network-Layer و اجزای مبتنی بر Signature جهت شناسایی تهدیدات شناختهشده را نیز در برمیگیرد.

دلایل استفاده از IPImrn WAF:

درگذشته، این امکان برای فایروالهای معمول شبکه و دستگاههای جلوگیری از نفوذ (IPS) وجود داشت که بتوانند از تعداد انگشتشماری از برنامههای مهم وب در سازمانهای متوسط حفاظت کافی را به عمل بیاورند. در حال حاضر این موضوع، با افزایش وابستگی سازمانها به داراییهای تحت وب و همچنین تغییر جهت قابلتوجه هکرها به سمت حملات هدفمند و مختص برنامه، بیش از این مطرح نمیباشد. حتی فایروالهای نسل بعدی هم در این زمینه با کاستی روبرو میباشند، زیرا بهبودهای ارائهشده عمدتاً در ادغام زیرساخت و افزایش توسعهپذیری جزءبهجزء جهت تدوین و اجرای سیاستهای کنترل دسترسی ارائهشدهاند. تیمهای امنیتی جهت محافظت کامل داراییهای تحت وب داخلی و خارجی در سازمان نیازمند تکمیل این اقدامات متقابل که همچنان برای فیلتر نمودن حجم زیادی از تهدیدات لایه پایینی مفید میباشند، با راهکار فایروال برنامه تحت وب میباشند. محصول IPImen WAF، علاوه بر دستیابی به درک عمیقی از نحوه عملکرد طبیعی هر یک از برنامههای محافظتشده و جستجو برای فعالیتها و اطلاعات غیرمتعارف در جایی فراتر از لایه Application Services/Protocol ، به ارائه سطحی از محافظت در برابر تهدیدات میپردازند که توسط سایر تکنولوژیهای امنیتی پیادهسازی شده به طور معمول یا تکنولوژیهای قدیمی قابلدسترسی نمیباشد.

همچنین انواع مختلف WAF را به شکلهای مختلف میتوان به اجرا درآورد؛

- نوع اول بهصورت یک ماژول قابل اضافهشدن به برنامههای موجود در Application Server است

- نوع دوم بهعنوان یک برنامه مجزا بر روی Application Server اجرا میشود

- نوع سوم بهعنوان یک سیستم مستقل بر روی سختافزار مجزا از سامانه اینترنتی نصب و راهاندازی میشود.

عملکرد اصلی محصول IPImen WAF بیشتر از نوع سوم، یعنی بهصورت Straight بوده و در حالات Layer 3 NAT، Layer 3 Route و Layer 2 Bridge در شبکه قابل جایگذاری است، همچنین حالت Reverse Proxy را در حالت اختصاصی خود ارائه مینماید و ممکن است دارای تفاوتهایی نسبت به سایر وفهای Reverse Proxy باشد از جمله اینکه امکان بلاک نمودن IP مبدأ حمله بهصورت اتوماتیک وجود ندارد و همچنین امکان ارسال صفحه هشدار اختصاصی برای مبدأ حمله در آن تعبیه نشده است، اما سایر قابلیتها منطبق بر قابلیتهای محصول در سایر مدهای عملکردی است.

مشخصات فایروال وب IPImen:

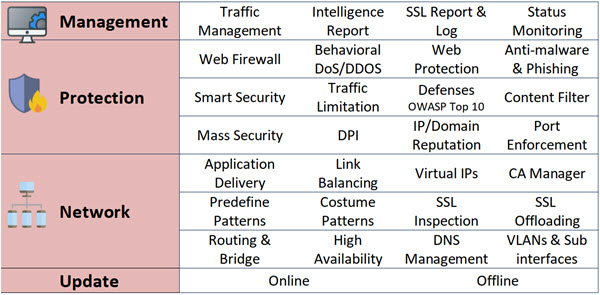

این محصول دارای قابلیت های مختلفی است که در زیر به بعضی از قابلیت عمومی آن اشاره شده است و جهت آشنایی با سایر قابلیت ها میتوانید به فایل معرفی محصول مراجعه نمایید:

- طراحی و توسعه یکپارچه محصول توسط متخصصان ایرانی بدون وابستگی بهمحصولات جانبی درقالب From Scratch

- راهحل مجـازی و ارائه محصول بهصورت ماشین مجــازی قابل استفاده در ESX، VMware، Oracle ، Hyper-Vو ...

- راهحل سختافزاری یکپارچه و ارائه بر روی Appliance های ایرانی و خارجی (نکسکام، لنر، ادونتک، پورتول)

- سیستم مدیریت یکپارچه از طریق واسط کاربری ساده (Web، GUI و CLI جهت دسترسی SSH و مستقیم)

- دارای واسـط مدیریتی مرکـزی جهت کنترل، مانیتورینگ و نظارت سایر فایروال نصب شده در سطح کشور

- قابلیت تعریف، ویرایش یکپارچه و مجتمع پالیسیهای نامحدود و شناسه محور و نمایش شماره پالیسیها

- امکان جستجوی دقیق و کامل دیتابیسها از جمله IP، Port، Domain، Alias، User، Group و ...

- امکان بهروزرسانی دائمی آنلاین و آفلاین ماژولهای امنیتی از جمله IDPS، Geo-IP، Phishing و ...

- تعامل با سایر ماژولها ازجمله Filtering و IPS جهت کشف و جلوگیری از عملکرد اسکنرها

- عدم محدودیت لایسنس در تعداد ســرورها، دامینها و ســرویس های پشت وف

- ارائه لایسنس مادامالعمر و یک سال لایسنس پشتیبانی رایگان و ارتقا دائمی

- قابلیت نوشتن الگـوهای (signatures) امنیتی توسط راهبـر سیستم

- امکان تعامل با سامانههای SIEM و دریافت دستورات بلاک

- عدم نیاز به هیچگونه تنظیم و نصب نرمافزار در سمت Clientها

- منطبق بر آخرین نسخه ارائه شده OWASP Top 10 2021

- قابلیت کشف و جلوگیری از آدرسهای Bot، Malware و ...

- سیستم مدیریت یکپارچه از طریق واسط کاربری ساده

- امکان ارسال لاگ به SYSLog و FTP Server

- امکان ارسال اطلاعات به Netflow9 و IPFix

- پردازش اطلاعات حتی در لایههای غیر از لایه 7

- توانایی تعریف Zone Segmentهای نامحدود

- قابلیت تعریف WAF Policyهای نــامحدود

- رعایت حقوق معنوی و حق تکثیر Copyright

- یکپارچــگی (Consistency) زیر سیستمها

- قابلیت سفارشـیسازی بر مبنای نیاز مشتری

- پشتیبانی کامل از پروتکل SSL، TLS و ...

- قابلیت رمزنگاری اطلاعات در لایة 7

- دارای امکانات، راهنما و تقویم فارسی

- امکان بهروزرسانی آنلاین و آفلاین

- پشتیبانی کامل از پروتکل IPv6

- پشتیبانی کامل برای مشتریان

- تعدد و تنوع زیر سیستمها

- مانیتورینگ بسیار قوی

- ...

قابلیت های تخصصی محصول:

چرا لازم است که به سمت این محصول مهاجرت نمایید:

محصول IPImen WAF دارای قابلیت های بسیار متنوعی است که همواره سعی بر این بوده است تا همگام با محصولات روز دنیا، قابلیت هایی جدید و مفیدی به محصول اضافه شود، اما بعضی از این قابلیت ها خاص تر بوده (علی الخصوص قابلیت های منطبق بر نیازهای بازار ایران) و در سایر محصولات یا پیاده سازی نشده اند و یا شرایط پیاده سازی برای انها فراهم نشدهاست. در زیر به بعضی از این قابلیت های خاص اشاره میشود:

- بهروزرسانی آنلاین و آفلاین دائمی: این محصول امکان بهروزرسانی آنلاین و آفلاین بهصورت دستی و خودکار را فراهم مینماید و مدیر شبکه سازمان نیازی به هماهنگیهای تلفنی و ارائه ریموت جهت بهروزرسانی دستی محصول را ندارد.

- عدم وابستگی به تحریمها:باتوجهبه اینکه این محصول بهصورت بومی طراحی و پیادهسازی شده است لذا هیچ نگرانی بایت تحریمها شامل حال این محصول نخواهد شد.

- پشتیبانی داخلی:کارشناسان بخش پشتیبانی این شرکت، محصول را بهصورت رایگان نصب و راهاندازی کرده و خدمات دائمی پشتیانی را به همراه مستندات فارسی ارائه مینمایند.

- لایسنس بازمان نامحدود:این محصول به همراه کلیه قابلیتهای درخواستی ازنظر زمانی، لایسنس مادامالعمر داشته و در تمام مدت، تمامی قابلیتهای محصول تحویلی قابلاجرا و استفاده میباشند؛ لذا مدیر شبکه سازمان، در پایان هرسال مجبور به پرداخت هزینههای کلان برای تمدید مجدد لایسنس ندارد.

- نصب بر روی سختافزارهای مشتری:درصورتیکه مشتری قبلاً از سایر محصولات بومی یا بعضی از محصولات خارجی (ازجمله سایبروم، آستارو، سوفوس) استفاده نموده است، میتواند بدون پرداخت هزینههای جانبی بابت سختافزار، بر روی همین سختافزارها، محصول IPImen را دریافت نماید.

- امکان نوشتن الگوهای امنیتی بدون داشتن دانش بالا در مورد پکت ها

- پشتیبانی از تاریخ شمسی:این محصول علاوه بر پشتیبانی از تاریخ شمسی، امکان ثبت لاگها به تاریخ شمسی را نیز فراهم مینماید.

- مدیریت گواهینامهها:این محصول امکان ساخت و ذخیرهسازی Certificateهای از پیش تعریفشده یا Self-Sign را فراهم مینماید.

- قابلیت احراز هویت بیرونی در پروتکلSSLو TLS: شما بهراحتی میتوانید دسترسی کاربران بیرون سازمان به سرویس و پورتالهای وب خود را احراز هویت نمایید.

- ثبت لاگSSLو TLS: باتوجهبه اینکه سایتهای اینترنتی به سمت HTTPS شدن مهاجرت نمودهاند، لذا بسیار مهم است که محصول بتواند لاگ مرتبط با این سایتها را ثبت نماید درصورتیکه این قابلیت تقریباً در سایر محصولات تعبیه نشده است.

- قابلیت فیلترینگ بر رویROW Packet Data: این محصول میتواند ترافیکهای عبوری را حسب String و HEX Byte پکت ها فیلتر نماید که در سایر محصولات تعبیه نشده است

- قابلیت جلوگیری از آدرس ورودMalwareها و بهروزرسانی دائمی و آنلاین آدرسها

- قابلیت جلوگیری از حملاتPhishingو بهروزرسانی دائمی و آنلاین آدرسها

- قابلیت جلوگیری از آدرسRansomwareها و بهروزرسانی دائمی و آنلاین آدرسها

- پشتیبانی از Virtual IP:جهت انتشار آدرسهای چندگانه سایتهای داخلی

- قابلیت Zone بندی اختیاری: این محصول امکانی را فراهم مینماید تا مدیر سیستم هیچ اجباری در استفاده از Zone بندی نداشته باشد اما در صورت نیاز بتواند بر اساس انواع مختلف حداقل شامل LAN، WAN و DMZ اقدام به تعریف و بهکارگیری از Zoneها بنماید.

- جلوگیری از IP/Domain Reputation ها: این محصول قابلیت جلوگیری اتوماتیک از دسترسی کلاینتها به آدرسهای مخرب (معرفی شده بهعنوان Banned) لیست شده را فراهم مینماید.

- امکان ارائه Token سختافزاری: این محصول امکان استفاده از Token را بهصورت Optional برای SSL Tunnelها فراهم مینماید و مدیر سیستم میتواند بدون دخالت تولیدکننده اقدام به تولید این توکنها بنماید.

- ارتباطی راحت با سامانههای SIEM: این محصول بهراحتی امکان تعامل و ارتباط با سامانههای SIEM را دارد و امکان دریافت دستورات و محدودیت دسترسی به آدرسها نیز در آن تعبیه شده است.

- ذخیره Backup در ابر اختصاصی: سیستم میتواند بهصورت اتوماتیک آخرین نسخههای رمز شده از Backupهای سیستم را بر روی ابر اختصاصی انتقال دهد تا در بروز حوادث و یا آلوده شدن سازمان به باجافزارها، این اطلاعات قابل بازیابی باشند.

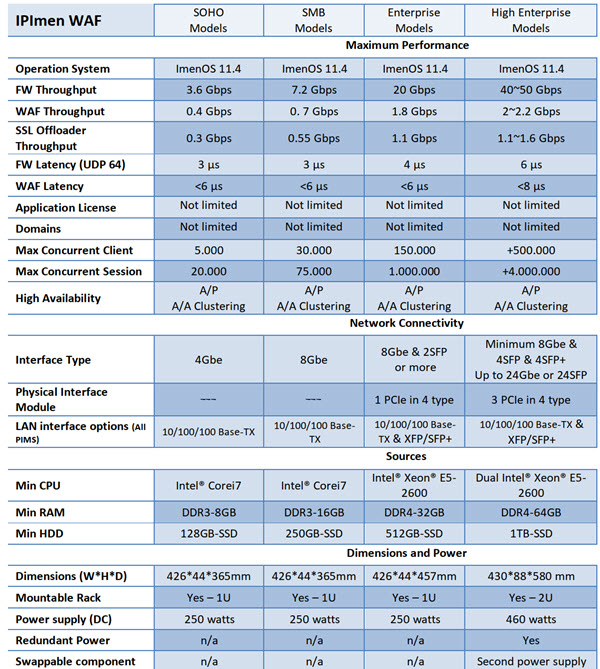

مدل بندی محصول:

این محصول دارای 10 مدل اولیه است که در 4 کلاس (SOHO - SMB - Enterprise - High enterprise) دسته بندی شده است و در جدول زیر به کلاس های اصلی و تفاوت های آنها با یکدیگر اشاره شده است و برای کسب جزییات بیشتر در مورد مدل های اولیه لطفا به مستندات محصول مراجعه نمایید.

تمامی تست های انجام شده توسط محصولات ارزیابی Ixia، iPerf و ... در شرایط آزمایشگاهی ایده آل انجام شده است و عملکرد واقعی بسته به شرایط شبکه و سرویس های فعال شده ممکن است متفاوت باشد. همچنین منابع ممکن است با توجه به موجودی بازار و یا درخواست مشتری متفاوت باشند.

- FW Throughput: با استفاده از ترافیک HTTP و سایز بسته 512 KB تست شده است.

- WAF Throughput: با استفاده از ترافیک HTTP و اعمال همزمان خدماتFirewall با الگوهای پیش فرض و سایز بسته 512 KB تست شده است.

- Max Concurrent Client : بیشترین تعداد Client های قابل پشتیبانی در ترافیک های ورودی و خروجی.

- Max Concurrent Session : بیشترین تعداد همزمان نشست های قابل پشتیبانی.

- High Availability : پایداری سیستم در حالت فعال/غیرفعال.

مستندات و فایل های ارائه شده:

جهت آشنایی بیشتر با این محصول و کسب اطلاعات کامل تر در زمینه نصب و راه اندازی میتوانید فایل های زیر را دانلود نمایید:

(برای دسترسی به فایل های زیر باید سطح دسترسی کافی داشته باشید، در غیراینصورت با بخش فروش یا پشتیبانی تماس حاصل نمایید)

راهنمای معرفی قابلیت ها (پروپوزال) IPImen WAF

راهنمای معرفی قابلیت ها (پروپوزال) IPImen WAF

راهنمای کاربری محصول IPImen WAF

راهنمای کاربری محصول IPImen WAF

راهنمای نصب و راه اندازی محصول IPImen WAF

راهنمای نصب و راه اندازی محصول IPImen WAF

راهنمای آشنایی با کلمات رایج IPImen WAF

راهنمای آشنایی با کلمات رایج IPImen WAF

پرزنت معرفی محصول IPImen WAF

پرزنت معرفی محصول IPImen WAF

دموی محصول:

جهت مشاهده دموی محصول با بخش فروش تماس حاصل فرمایید.