ایران در سرلیست بیش از ٩٠ هزار آدرس IP آلوده به بدافزار USB درایو PlugX

اخبار داغ فناوری اطلاعات و امنیت شبکه

شرکت امنیت سایبری Sekoia گزارش داده است که سیستمهای مرتبط با بیش از ٩٠٠٠٠ آدرس IP منحصربه فرد هنوز با یک نوع وُرم PlugX آلوده هستند که از طریق درایوهای USB آلوده پخش میشود.

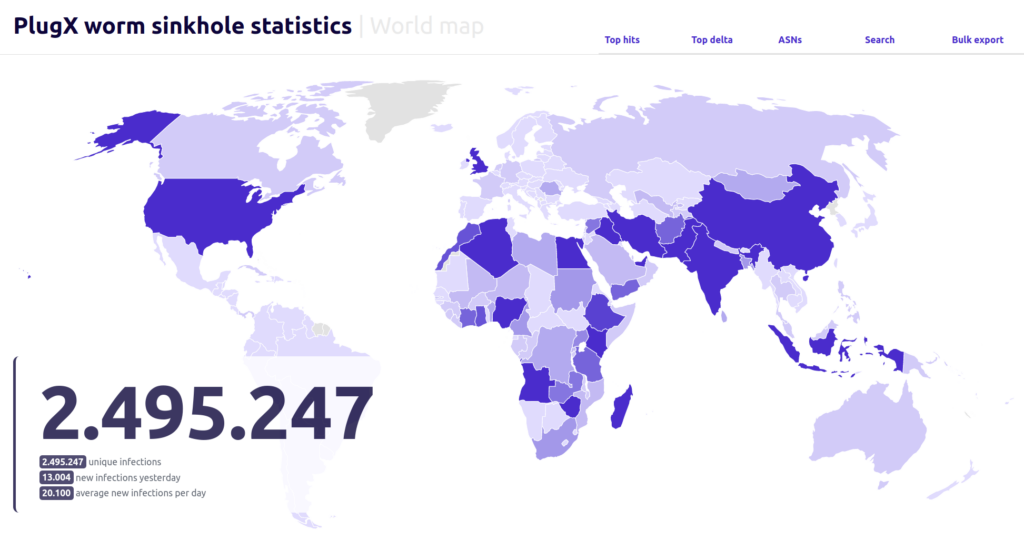

طی شش ماه گذشته، Sekoia اتصالات به یک IP تحت نفوذ مرتبط با این وُرم (Worm) را زیر نظر گرفته و بیش از ٢/۵ میلیون آدرس IP را شناسایی کرده است که در طول زمان به آن متصل شدهاند.

از این تعداد، بین ٩٠٠٠٠ تا ١٠٠٠٠٠ IP منحصربه فرد همچنان درخواستهای روزانه را به IP ارسال میکنند که نشان میدهد اگرچه اپراتورهای آن دیگر کنترلی بر آن ندارند، اما باتنت همچنان فعال است. جالب توجه است که قربانیان اصلی شامل نیجریه، چین، ایران و هند میباشند.

بااینحال، Sekoia میگوید: "هرکسی که توانایی رهگیری یا مالکیت این سرور را داشته باشد، میتواند دستورات دلخواه را به میزبان آلوده ارسال کند تا آن را برای فعالیتهای مخرب تغییر دهد".

درحالیکه تروجان دسترسی از راه دور PlugX (RAT) از سال ٢٠٠٨ وجود داشته است، نوع خودکار در حال گسترش آن در سال ٢٠٢٠ توسط یک عامل تهدید مرتبط با چین که تحت عنوان موستانگ پاندا (Mustang Panda) شناسایی میشود، منتشر شد و احتمالا دادهها را از شبکههایی که به اینترنت متصل نیستند استخراج میکند.

این وُرم یک فایل میانبر ویندوز با نام درایو و سه فایل برای بارگذاری جانبی DLL، یعنی یک فایل اجرایی قانونی، یک لایبرری مخرب و یک بلاب باینری در پوشه پنهان درایو RECYCLER.BIN به درایو فلش متصل اضافه کرده و همچنین محتویات درایو را به یک فهرست جدید منتقل میکند.

هنگامی که کاربر روی فایل میانبر کلیک میکند، بدافزار پنجره جدیدی را باز میکند که محتویات درایو را نشان میدهد و سپس خود را در سیستم کپی میکند و یک کلید رجیستری جدید برای ماندگاریاش ایجاد میکند. سپس، خود را مجددا از داخل سیستم اجرا میکند. در داخل سیستم هر ٣٠ ثانیه یک بار درایوهای USB متصل را برای آلوده کردن آنها بررسی میکند.

مجموعه Sekoia اشاره میکند که این تکنیک توزیع خودکار منجر به گسترش غیرقابل کنترل باتنت در سراسر شبکهها شده است و احتمالا اپراتورهای آن را مجبور کرده تا سرور Command-and-Control (C&C) را که دیگر نمیتوان برای مدیریت هزاران میزبان آلوده استفاده کرد، رها کنند.

پس از شناسایی یک IP C&C که دیگر استفاده نمیشود، Sekoia مالکیت آدرس را در اختیار گرفت و سپس زیرساخت مورد نیاز برای مدیریت تلاشهای اتصال و نقشه و ساختار منابع آنها را ایجاد کرد.

این شرکت امنیتی توانست تقریبا ٢/۵ میلیون میزبان آلوده را در بیش از ١٧٠ کشور در سراسر جهان شناسایی کند و مشاهده کرد که این وُرم همچنان با میانگین ٢٠٠٠٠ مورد آلودگی در روز، در حال گسترش است.

اما تحقیقات فقط به استفاده از آدرسهای IP محدود میشود، زیرا این وُرم از شناسههای منحصربه فرد برای قربانیان خود استفاده نمیکند. بنابراین، تعداد کل سیستمهای آلوده میتواند متفاوت باشد، زیرا برخی از IPها ممکن است توسط چندین دستگاه استفاده شوند، درحالیکه برخی از سیستمها ممکن است به IPهای دینامیک متکی باشند.

بااینحال، در اوایل آوریل، این شرکت امنیتی بیش از صد هزار IP منحصربه فرد را شناسایی کرد که به این سینکهول متصل میشدند. بیشتر قربانیان در کشورهای واقع در مناطق دارای اهمیت استراتژیک برای طرح کمربند و جاده چین هستند.

سکویا خاطرنشان میکند: "ارتباط با کمربند و جاده چین بسیار جالب توجه است، اگرچه این برآورد قطعی نیست زیرا چین در همهجا سرمایهگذاری میکند. امل ظاهرا این وُرم برای جمعآوری اطلاعات در کشورهای مختلف درباره نگرانیهای استراتژیک و امنیتی مرتبط با ابتکار کمربند و جاده، عمدتا با تمرکز بر جنبه های دریایی و اقتصادی آن ساخته و طراحی شده است".

تجزیهوتحلیل این شرکت از این نوع PlugX وجود یک فرمان حذف خودکار و مکانیزم بالقوهای را نشان داد که میتواند برای ارائه دستور به همه میزبانهای آلوده و حذف بدافزار از آنها استفاده شود.

با ارائه یک payload دستکاری شده، هر درایو USB آلودهای که در زمان حذف آلودگی به دستگاه آلوده متصل است نیز میتواند پالایش شود و فایلهای کاربران در آن درایوها به طور کامل بازیابی شوند.

بااینحال، از آنجایی که payload حذف شامل مکانیسم پایداری نیست، وُرم ممکن است به طور کامل از بین نرود، زیرا در درایوهای فلش آلوده که در طول پاکسازی به سیستم متصل نیستند، فعال باقی میماند. علاوه بر این، بدافزار ممکن است در سیستمهای دارای فاصله و عدم اتصال به شبکه نیز وجود داشته باشد، زیرا آنها این فرمان را دریافت نمیکنند.

با توجه به پیامدهای قانونی ارسال فرمان پاکسازی، سکویا تیمهای واکنش اضطراری رایانهای (CERT) و آژانسهای مجری قانون در کشورهای آسیبدیده تماس گرفته و دادههای مربوط به سینکهول را در اختیار آنها قرار داده است و از آنها خواسته تا تصمیم بگیرند که آیا این پاکسازی و حذف بدافزار باید انجام شود یا خیر.

برچسب ها: Drive, Sinkhole, USB Drive, Cyber Attack, تروجان دسترسی از راه دور, ورم, Mustang Panda, موستانگ پاندا, C&C, چین, worm, باتنت, PlugX, USB, Payload, DLL, Remote Access Trojan, cybersecurity, IP Address, China, RAT, آسیبپذیری, Vulnerability, malware, جاسوسی سایبری, Botnet, بدافزار, امنیت سایبری, جنگ سایبری, حمله سایبری, news