درخواست فوری Fortinet از ادمینها برای پچ کردن یک باگ بحرانی

اخبار داغ فناوری اطلاعات و امنیت شبکه

مجموعه Fortinet از مشتریان خود خواسته است که فورا و در اسرع وقت دستگاههای خود را در برابر آسیبپذیریهای بحرانی بایپس احراز هویت بحرانی در FortiOS، FortiProxy و FortiSwitchManager که در حملات مورد سواستفاده قرار میگیرند، پچ کنند.

این شرکت هفته گذشته بروزرسانیهای امنیتی را برای رفع این نقص منتشر کرد (CVE-2022-40684) و همچنین به مشتریان در هشدارهای خصوصی توصیه کرد که اینترفیسهای کاربری مدیریت از راه دور را در دستگاههای آسیبدیده «با نهایت فوریت» غیرفعال کنند تا در صورت عدم امکان پچ فوری، حملات را مسدود کنند.

یک هفته بعد، محققان امنیتی Horizon3.ai یک اکسپلویت اثبات مفهوم (PoC) و یک تجزیهوتحلیل فنی روت برای آسیبپذیری را به اشتراک گذاشتند.

روز جمعه، پس از انتشار کد اکسپلویت، Fortinet یک هشدار عمومی صادر کرد و از مشتریان خواست فورا این نقص امنیتی را که به طور فعال مورد سواستفاده قرار میگرفت، رفع کنند.

این شرکت هشدار داد : «پس از اعلانهای متعدد Fortinet در هفته گذشته، هنوز تعداد قابل توجهی از دستگاهها وجود دارند که نیاز به کاهش مخاطرات دارند و بهدنبال انتشار کد POC توسط یک طرف خارجی، امکان سواستفاده فعال از این آسیبپذیری وجود دارد. »

«بر اساس این بروزرسانی، Fortinet مجددا به مشتریان و شرکای خود توصیه میکند که اقدامات فوری و جدی را، همانطور که در توصیهنامه عمومی توضیح داده شده، اعمال کرده و انجام دهند. »

مهاجمان بهمحض ارسال اعلان محرمانه اولیه به مشتریان در تاریخ ٦ اکتبر، اسکن دستگاههای Fortinet پچ نشده را آغاز کردند و همچنین Fortinet گفت که عوامل تهدیدی را شناسایی کرده است که از این آسیبپذیری برای ایجاد حسابهای ادمین مخرب سواستفاده میکنند.

شرکتهای امنیت سایبری GreyNoise و Bad Packets یافتههای Fortinet را پس از به اشتراک گذاشتن اینکه آنها نیز مهاجمانی را شناسایی کردهاند که برای یافتن و تلاش برای سواستفاده از CVE-2022-40684 در فضای سایبری شناسایی کردهاند، تایید نمودند.

سازمان CISA همچنین CVE-2022-40684 را در روز سهشنبه به فهرست اشکالات امنیتی خود اضافه کرد که در حملات مورد سواستفاده قرار میگیرند، و همه آژانسهای شعبه اجرایی غیرنظامی فدرال را ملزم میکند تا دستگاههای Fortinet را تا اول نوامبر در شبکههای خود پچ کنند.

ادمینهایی که نمیتوانند فورا پچها را اعمال کنند یا دستگاههای آسیبپذیر را غیرفعال کنند تا مطمئن شوند در معرض خطر قرار نمیگیرند، میتوانند از اقدامات کاهشدهنده مخاطرات به اشتراکگذاشتهشده توسط Fortinet در این توصیه امنیتی استفاده کنند.

این راهحلها مستلزم غیرفعال کردن اینترفیس مدیریتی HTTP/HTTPS یا محدود کردن آدرسهای IP است که میتوان از آنها برای دسترسی به اینترفیس مدیریت با استفاده از Local in Policy استفاده کرد.

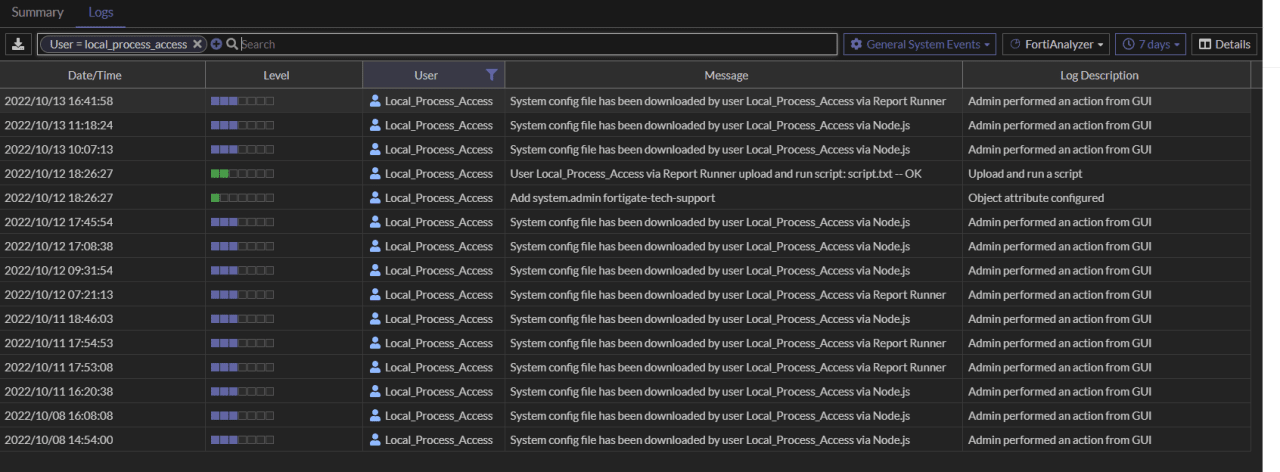

اگر میخواهید قبل از اعمال موارد کاهش مخاطرات یا پچها، اطمینان حاصل کنید که آیا دستگاههایتان در معرض خطر قرارگرفتهاند یا نه، میتوانید گزارشهای دستگاهها را از مسیر user="Local_Process_Access"، user_interface="Node. js"، یا user_interface=" Report Runner" بررسی کنید.

برچسب ها: authentication bypas, Local in Policy, FortiSwitchManager, CVE-2022-40684, FortiProxy, Admin, Exploit, پچ, اینترفیس, FortiOS, Fortinet, ادمین, Interface, Administrator, Patch, اکسپلویت, آسیبپذیری, Vulnerability, احراز هویت, Cyber Security, حملات سایبری, امنیت سایبری, Cyber Attacks, حمله سایبری, news